Schutz personenbezogener Daten nach DS-GVO

Was sind personenbezogene Daten? Teil 2: Der richtige Umgang, Löschfristen und Betroffenenrechte

Im ersten Teil unseres Blogs haben wir bereits eine Definition personenbezogener Daten und erste Grundlagen zur Verarbeitung beschrieben. Wir wissen also jetzt, was personenbezogene Daten sind und wann man diese verarbeiten darf.

In diesem Teil möchten wir von Datenschutzberater.NRW Ihnen Beispiele nennen, welche Pflichten Sie haben, wenn Sie mit personenbezogenen Daten arbeiten.

Betroffenenrechte als Tool des Datenschutzes

Im Datenschutz geht es darum, die personenbezogenen Daten (Definition) der Betroffenen zu schützen. Um das zu gewährleisten, wurden in der DS-GVO die sogenannten Betroffenenrechte eingeführt.

Zu diesen gehören unter anderem:

Informationspflicht bei der Datenerhebung (Wann wurden welche Daten erhoben?)

Auskunftsrecht (Welche Daten wurden erhoben?)

Recht auf Berichtigung der Daten

Recht auf Löschung

Recht auf Datenübertragbarkeit

Recht auf Widerruf

Recht auf Vergessenwerden

Diese und weiterer Rechte sollen unter anderem gewährleisten, dass Daten nicht in unnötigem Maße, nicht unnötig lange und auch nicht falsch gespeichert werden. Alles in allem dienen diese Rechte der Betroffenen vor allem deren Schutz.

Alle Betroffenenrechte orientieren sich dabei durchaus auch an weiteren gesetzlichen Vorgaben, wie das Beispiel der Löschfristen zeigt.

Löschfristen nach DS-GVO

Wer mit personenbezogenen Daten arbeitet, der darf diese nicht nach Belieben aufbewahren. Nachdem er diese nach den Vorgaben der Datenschutzgrundverordnung (DS-GVO) erhoben hat, ist er verpflichtet bestimmte Löschfristen einzuhalten.

In der Regel orientieren sich diese an den gesetzlichen Aufbewahrungsfristen. Wenn die personenbezogenen Daten aufgrund gesetzlicher Vorgaben also nicht gelöscht werden dürfen, müssen Sie natürlich auch nach DS-GVO bestehen bleiben. Personenbezogene Daten dürfen darüber hinaus aber nur so lange aufgehoben werden, wie es für den Zweck, für den sie erhoben wurden, erforderlich ist.

Die Löschfrist beginnt erst mit dem Ende des Zwecks, für den die Daten erhoben wurden.

Die Löschung der Daten muss durch den Verantwortlichen automatisch passieren. Nicht selten kommt es vor, dass die Daten lange vergessen in einem Unternehmen gespeichert werden. Wenn dies der Aufsichtsbehörde bekannt wird, dann kann das (in der Vergangenheit nicht selten geschehen) zu empfindlichen Strafen für das Unternehmen führen. Achten Sie also darauf, dass Sie eine fristgerechte Löschung sicherstellen können.

Im Umkehrschluss bedeutet das für den Betroffenen aber auch, dass das Recht auf Löschung voraussetzt, dass die Daten aufgrund der gesetzlichen Regelungen überhaupt schon gelöscht werden können. Der Betroffene kann also nicht davon ausgehen, dass seine Daten automatisch gelöscht werden, wenn der Zweck für den sie erhoben wurden beendet ist.

Verzeichnis der Verarbeitungstätigkeiten (VVT) nach DS-GVO

Jeder, unabhängig von Größe und Branche, der personenbezogene Daten verarbeitet, muss ein sogenanntes Verzeichnis der Verarbeitungstätigkeiten führen. Dieses soll auf Grundlage der EU-Datenschutzgrundverordnung dokumentieren, bei welchen Tätigkeiten personenbezogene Daten verarbeitet werden.

Hier müssen alle Tätigkeiten aufgeführt werden, egal ob analog oder digital. Wie wir in diesem Zusammenhang schon öfter betont haben, gehört auch die richtige Datenvernichtung zu einer Tätigkeit, bei der personenbezogene Daten verarbeitet werden. (siehe dazu auch unseren Blog Datenvernichten aber richtig).

Was muss ein Verzeichnis der Verarbeitungstätigkeiten nach DS-GVO enthalten? Es gibt keine Vorgaben der Form für ein VVT nach DS-GVO, aber deren Inhalt ist klar definiert. Das Verarbeitungsverzeichnis muss durch den Verantwortlichen geführt werden und mindestens folgende Angaben für jede Verarbeitungstätigkeit enthalten:

Name und Kontaktdaten des Verantwortlichen (welcher nicht der Datenschutzbeauftragte ist)

Zwecke der Verarbeitung

Beschreibung der Kategorie der Betroffenen

Beschreibung der Kategorie der personenbezogenen Daten

Kategorie des Empfängers der Daten

Angaben zur Übermittlung der Daten in ein Drittland

Löschfristen

die Beschreibung der technisch-organisatorischen Maßnahmen (TOM)

Jedes Mal, wenn besondere Arten personenbezogener Daten (Definition personenbezogener Daten) verarbeitet werden oder wenn ein hohes Risiko auf Gefährdung der Daten eines Betroffenen vorliegt, muss eine Schwellwertanalyse (Risikoanalyse) durchgeführt werden, die das Risiko der Datenverarbeitung bewertet. Bei einem erhöhten Risiko für die Sicherheit des Betroffenen, beim Einsatz von neuen Technologien oder auch bei dauerhafter und umfangreicher Überwachung, sieht die DS-GVO eine Datenschutz-Folgenabschätzung vor.

Datenschutz-Folgenabschätzung nach DS-GVO

Die Datenschutz-Folgenabschätzung soll – wie der Name es schon ausdrückt – die Folgen für den Datenschutz beurteilen, die von der Verarbeitung der personenbezogenen Daten für den Betroffenen ausgeht, diese bewerten und festlegen, wie man das Risiko der Folgen minimiert. Hierbei muss genau und systematisch beschrieben werden, welche Risiken bei der Verarbeitung aufkommen können und wie diesen entgegengewirkt werden können. Hierbei stehen die Rechte und die Freiheit des Betroffenen im Vordergrund, die durch den Vorgang der Datenverarbeitung gefährdet werden können.

Ebenso sollte bewertet werden, welche Notwendigkeit für die Erhebung der Daten vorliegt und in welcher Verhältnismäßigkeit diese zum Zweck steht. Ist es also notwendig diese personenbezogenen Daten in diesem Umfang unter dem möglichen Risiko zu verarbeiten.

Technisch-organisatorische Maßnahmen (TOM) nach DS-GVO

Bei dem Verzeichnis der Verarbeitungstätigkeiten ist der Begriff der TOMs bereits gefallen. Aber was sind technisch-organisatorische Maßnahmen nach DS-GVO? Einfach gesagt, beschreiben diese, welche Maßnahmen getroffen werden, um die personenbezogenen Daten einer natürlichen Person und damit den Betroffenen selbst zu schützen.

Dabei kann es sich ganz einfach um abschließbare Schränke oder Büros handeln, in denen die Daten aufbewahrt werden. Es kann aber auch die IT-Sicherheit in einem Unternehmen betreffen, wenn die Daten, wie heute üblich, auf einem Server oder einer Cloud gespeichert werden (lesen Sie hierzu auch unseren Blog ADV-Verträge). Hier wird deutlich, wie nah Datenschutz und IT-Sicherheit zusammenhängen.

Der Verantwortliche für jedes Unternehmen muss durch diese technisch-organisatorischen Maßnahmen sicherstellen, dass die personenbezogenen Daten eines Betroffenen ausreichend geschützt sind. Die TOMs sind nach DS-GVO auch zu dokumentieren. Eine Dokumentation der technisch-organisatorischen Maßnahmen kann auch bei einer Datenpanne helfen, um zu belegen, dass alles Nötige getan wurde, um diese zu verhindern. TOMs müssen fortlaufend und regelmäßig geprüft und angepasst werden.

Der Datenschutz als Gesamtprojekt – Datenschutzmanagementsystem und Datenschutzbeauftragter

Der Datenschutz nach DS-GVO ist ein umfangreiches Unterfangen, bei dem man schnell den Überblick verlieren kann. Wenn man den Datenschutz aber konsequent und zielführend durchführen möchte, ist das Ziel ein umfangreiches und aussagekräftiges Datenschutzmanagementsystem. Im Datenschutzmanagementsystem kann der Verantwortliche alle für den Datenschutz notwendigen Prozesse gebündelt darstellen, dokumentieren und regelmäßig prüfen, sowie verbessern.

Das Datenschutzmanagementsystem ist nach DS-GVO verpflichtend für jeden, der personenbezogene Daten verarbeitet. Es umfasst unter anderem die bereits oben ausgeführten Schwerpunkte und gilt auch für die Aufsichtsbehörde als Anhaltspunkt für die Einhaltung des Datenschutzes.

Der Verantwortliche jedes Unternehmens, Vereins, jeder Praxis oder Kanzlei, aber auch Vermieter oder andere, die personenbezogene Daten verarbeiten, ist dafür zuständig, dass der Datenschutz eingehalten wird. Dabei kann ein (externer) Datenschutzbeauftragter helfen. Nach den Vorgaben der Datenschutzgrundverordnung ist die Ernennung eines (externen) Datenschutzbeauftragten unter bestimmten Voraussetzungen verpflichtend. Aber auch, wenn kein DSB bestellt werden muss, kann er eine Hilfe bei der Umsetzung der komplexen Anforderungen im Datenschutz sein.

Ein Datenschutzberater ist hierbei eine gute Lösung. Egal ob als externer Datenschutzbeauftragter, bei einer Datenschutz-Erstberatung oder einem Datenschutz-Audit – Datenschutzberater.NRW mit einem Team aus dem Bereich Datenschutz, IT-Sicherheit und Buchhaltung, hilft Ihnen gerne mit einem entsprechenden, praxisnahen und umsetzbaren Konzept weiter. Gerne betreuen wir Sie auch projektbezogen oder unterstützen Ihren Datenschutzbeauftragten bei seiner umfangreichen Arbeit.

Datenschutz und IT greifen untrennbar ineinander, daher bieten wir Ihnen gerne auch ein Konzept für Ihre IT-Sicherheit an (IT-Erstberatung oder IT-Sicherheit). Wir bieten Ihnen ebenfalls Lösungen für die Verfahrensdokumentation nach GoBD-Vorgaben.

Wir betreuen bereits erfolgreich Mandanten aus Köln, Bonn, Düsseldorf und ganz NRW.

Nehmen Sie einfach Kontakt mit uns auf.

Dieser Artikel dient zur allgemeinen Erstinformation, ersetzt keine fachliche und individuelle Beratung und erhebt keinen Anspruch auf Vollständigkeit.

Datenschutzrichtlinie « Lübzer

Datenschutzrichtlinie

Der Carlsberg-Konzern ist sich der Tatsache bewusst, dass die Sicherheit personenbezogener Daten äußerst wichtig ist und setzt sich für den Schutz und die sichere Aufbewahrung Ihrer personenbezogenen Daten ein.

Die vorliegende Datenschutzrichtlinie erläutert, wie die Carlsberg Deutschland GmbH, die Carlsberg Supply Company GmbH und die Carlsberg Deutschland Logistik GmbH (Carlsberg, wir, uns, unser(e)) Ihre personenbezogenen Daten verwenden sowie die Maßnahmen, die ergriffen werden, um Ihre Daten zu schützen und sicher aufzubewahren.

Die vorliegende Datenschutzrichtlinie gilt für Sie, wenn Sie von uns Waren erwerben, Dienstleistungen in Anspruch nehmen, an unseren Events teilnehmen oder anderweitig mit uns interagieren, wie z.B. mittels Verwendung einer unserer Websites oder Kontaktaufnahme über soziale Medien.

Bitte sehen Sie sich diese Bestimmungen im Detail an (zusammen mit unserer Cookie-Richtlinie sowie unsere Nutzungsbedingungen und alle anderen Dokumente, auf die Bezug genommen wird, wenn Sie eine unserer Websites nutzen). Wenn Sie bereits Kunde von uns sind, können im Vertrag mit uns weitere Details zum Gebrauch Ihrer personenbezogenen Daten enthalten sein. Zudem können weitere Informationen erfolgen, wie wir Ihre personenbezogenen Daten nutzen möchten, wobei Sie die Möglichkeit haben, bei deren Erhebung für die ausgewählten Verwendungen Ihre Einwilligung zu erteilen oder diese zu verweigern, wenn wir von Ihnen personenbezogene Daten erfassen.

Die vorliegende Datenschutzrichtlinie erläutert unsere Datenschutzpraktiken und deckt folgende Bereiche ab:

Welche personenbezogenen Daten wir erfassen

Wir erfassen und verarbeiten einige oder alle der nachfolgend aufgeführten personenbezogenen Daten von Ihnen:

Informationen über Sie z.B. Name, Anschrift, E-Mail-Adresse, Telefonnummer, Umgang mit sozialen Medien, Geburtsdatum oder Foto oder Angaben zu Ihrem Arbeitgeber und Position

z.B. Name, Anschrift, E-Mail-Adresse, Telefonnummer, Umgang mit sozialen Medien, Geburtsdatum oder Foto oder Angaben zu Ihrem Arbeitgeber und Position Ihre Transaktionsdaten und Kaufhistorie Daten zu Käufen und anderen von Ihnen durchgeführten Käufen einschließlich Käufen über unsere Websites oder andere Kanäle und der Lieferadresse und Daten zu den gekauften Produkten

Daten zu Käufen und anderen von Ihnen durchgeführten Käufen einschließlich Käufen über unsere Websites oder andere Kanäle und der Lieferadresse und Daten zu den gekauften Produkten Zahlungsdaten Für den Erwerb unserer Produkte und Dienstleistungen verwendete Zahlungsdaten, wie Kredit-/Bankkarte und Ablaufdatum

Für den Erwerb unserer Produkte und Dienstleistungen verwendete Zahlungsdaten, wie Kredit-/Bankkarte und Ablaufdatum Informationen, die wir zu Ihrer Teilnahme an unseren Preisausschreiben und Gewinnspielen oder an unseren Events erfassen Informationen, die Sie in Ihren Antragsformularen bereitgestellt haben, Einträge, die Sie oder wir vorgenommen haben, Details zu Ihren Gästen im Zusammenhang mit Preisausschreiben oder Gewinnspielen, an denen Sie teilgenommen oder bei denen Sie gewonnen haben einschließlich spezieller Anforderungen an die Verköstigung oder für den Zugang

Informationen, die Sie in Ihren Antragsformularen bereitgestellt haben, Einträge, die Sie oder wir vorgenommen haben, Details zu Ihren Gästen im Zusammenhang mit Preisausschreiben oder Gewinnspielen, an denen Sie teilgenommen oder bei denen Sie gewonnen haben einschließlich spezieller Anforderungen an die Verköstigung oder für den Zugang Informationen zu Ihrem Gebrauch unserer Seiten in den sozialen Medien , einschließlich allen Kommentaren, Videos oder anderen Informationen, die Sie online stellen

, einschließlich allen Kommentaren, Videos oder anderen Informationen, die Sie online stellen Umfrage-Informationen Ihre Antworten auf von uns durchgeführte Marktumfragen

Ihre Antworten auf von uns durchgeführte Marktumfragen Ihre Korrespondenz mit uns , einschließlich Feedback, Beschwerden und Kommentaren von Ihnen über Telefon, E-Mail oder soziale Medien oder Aufzeichnungen von Online-, Druck- oder persönlicher Korrespondenz oder Interaktionen zwischen uns. Wenn Sie mit uns telefonischen Kontakt aufnehmen, erfassen wir die verwendete Telefonnummer und alle Informationen, die während des Anrufs aufgezeichnet werden

, einschließlich Feedback, Beschwerden und Kommentaren von Ihnen über Telefon, E-Mail oder soziale Medien oder Aufzeichnungen von Online-, Druck- oder persönlicher Korrespondenz oder Interaktionen zwischen uns. Wenn Sie mit uns telefonischen Kontakt aufnehmen, erfassen wir die verwendete Telefonnummer und alle Informationen, die während des Anrufs aufgezeichnet werden Informationen zu Kreditwürdigkeit und Vorstrafen Informationen zu Ihrer finanziellen Situation, Ihrer Kreditwürdigkeit oder zu kriminellen Aktivitäten, die uns von Ihnen oder Dritten bereitgestellt wurden

Informationen zu Ihrer finanziellen Situation, Ihrer Kreditwürdigkeit oder zu kriminellen Aktivitäten, die uns von Ihnen oder Dritten bereitgestellt wurden Technische Informationen , einschließlich der Internetprotokoll- (IP-)Adresse, die Ihr Computer für die Internet-Verbindung verwendet hat, oder Login-Informationen, Browser-Typ und -Version, Zeitzoneneinstellung, Browser-Plugin-Typen und -Versionen, Betriebssystem und Plattform

, einschließlich der Internetprotokoll- (IP-)Adresse, die Ihr Computer für die Internet-Verbindung verwendet hat, oder Login-Informationen, Browser-Typ und -Version, Zeitzoneneinstellung, Browser-Plugin-Typen und -Versionen, Betriebssystem und Plattform Informationen zu Ihrem Besuch auf unseren Websites, einschließlich Uniform Resource Locators (URL) Clickstream zu, durch und von unseren Websites (einschließlich Datum und Uhrzeit), Produkte, die Sie angesehen oder nach denen Sie gesucht haben, Seiten, die Sie besucht haben, Reaktionszeit der Seiten, Fehler beim Herunterladen, Dauer der Besuche auf bestimmten Seiten, Seiten-Interaktionsinformationen (wie Scrollen, Klicks und Mausbewegungen) sowie die zum Verlassen der Seite verwendete Methoden

Quellen für personenbezogene Daten

Wir bekommen die personenbezogenen Daten entweder direkt von Ihnen, Ihren Interaktionen mit uns, unseren Websites oder Seiten in den sozialen Medien. Wir können zudem personenbezogene Daten von Quellen wie z.B. Geschäftspartnern, Zulieferern von Technik-, Zahlungs- und Lieferdiensten, Werbenetzwerken, Analyse-Anbietern, Anbietern von Suchinformationen, Ratingagenturen, Strafregister oder Datenbanken Dritter, einschließlich Sanktionslisten und Geschäftsinformationen sowie Suchtools erhalten.

Sensible personenbezogene Daten

Gemäß den Datenschutzgesetzen werden gewisse Kategorien personenbezogener Daten als besonders sensibel eingestuft und benötigen aus diesem Grund einen zusätzlichen Schutz. Dazu zählen z.B. Informationen zu Gesundheit, rassische oder ethnische Herkunft, politische Ansichten, religiöse Überzeugungen, Gewerkschaftszugehörigkeit oder sexuelle Ausrichtung sowie genetische und biometrische Daten. Informationen zu Verurteilungen aufgrund von Straftaten und Delikten werden gemäß dem europäischen Datenschutzrecht ebenfalls als sensibel betrachtet.

Unter begrenzten Umständen erfassen und verarbeiten wir solche sensiblen personenbezogenen Daten, wenn wir z.B. Anfragen für bestimmte medizinische Unterstützung oder barrierefreie Zugangsmöglichkeiten oder spezifische Nahrungsmittelanforderungen im Zusammenhang mit Ihrer Teilnahme an einem Event bearbeiten, die Hinweise auf Ihren Glauben geben, wie z.B. die Auswahl von Halal- oder koscheren Mahlzeiten, oder wenn wir überprüfen, ob Sie in der Vergangenheit für Straftaten verurteilt wurden. Wir behandeln diese sensiblen personenbezogenen Daten gemäß den geltenden Datenschutzgesetzen, einschließlich wie nachstehend unter „Was wir mit Ihren personenbezogenen Daten machen“ beschrieben.

Was wir mit Ihren personenbezogenen Daten machen

Gemäß dem europäischen Datenschutzrecht (Europäische Datenschutzvorschriften) muss die Nutzung Ihrer personenbezogenen Daten auf einer gesetzlichen Grundlage beruhen, über die wir Sie zu informieren haben. Für jede nachstehend erwähnte Nutzung geben wir den Zweck an, für den wir die Daten nutzen bzw. offenlegen und auf welcher Grundlage unsere Nutzung basiert. Eine Erläuterung aller dieser Grundlagen finden Sie [hier].

Je nach Ihrer Interaktion mit Carlsberg verwenden wir Ihre personenbezogenen Daten für folgende Zwecke:

Bereitstellung von Produkten und Dienstleistungen, die Sie in Anspruch nehmen

Um unseren Pflichten nachkommen zu können, die sich aus den mit Ihnen abgeschlossenen Verträgen einschließlich der Vereinbarung von Lieferungen, der Ausführung oder der Stornierung von Bestellungen, der Bereitstellung von Informationen, Produkten und Dienstleistungen ergeben, die Sie in Anspruch nehmen, und zur Mitteilung von Änderungen unserer Produkte und Dienstleistungen

Rechtliche Grundlagen: Vertragserfüllung, berechtigte Interessen (um uns in die Lage zu versetzen, unseren Pflichten nachzukommen und Ihnen die Produkte und Dienstleistungen bereitzustellen oder Sie über Änderungen unserer Produkte und Dienstleistungen zu informieren)

Für eine wirksame Kommunikation mit Ihnen

Um Ihre Fragen zu beantworten oder auf Ihre Kommentare, Beschwerden oder andere Kommunikationen wie z.B. Anfragen zu unseren Produkten einzugehen

Rechtliche Grundlagen: Berechtigte Interessen (um mit Ihnen einen Schriftwechsel zu führen und Ihnen Produkte und Dienstleistungen bereitstellen zu können), Rechtsansprüche

Für die Überwachung von Aktivitäten und die Aufzeichnung der Korrespondenz mit Ihnen

Um unsere Kommunikationen mit Ihnen nachzuverfolgen, einschließlich der Gewährleistung der Servicequalität, Konformität mit den vorgegebenen Prozessen und für Schulungszwecke

Rechtliche Grundlagen: berechtigte Interessen (für die Gewährleistung der Qualität unserer Produkte und Dienstleistungen)

Bereitstellung von Marketingmaterial

Um Ihnen per Post, E-Mail, telefonisch, per SMS, online oder Werbung in sozialen Medien Informationen zu von uns angebotenen Produkten und Dienstleistungen bereitzustellen, wenn diese Produkte oder Dienstleistungen denjenigen ähneln, die Sie bereits gekauft oder zu diesen Informationen eingeholt haben, oder wenn Sie zugestimmt haben, für diese Zwecke kontaktiert zu werden. Wir verwenden u.U. Ihre Informationen zudem für die Vermarktung der Produkte und Dienstleistungen von ausgewählten Geschäftspartnern. Falls gesetzlich vorgeschrieben, bitten wir um Ihre Einwilligung zum Zeitpunkt der Erhebung Ihrer Daten, um derartige Marketingmaßnahmen durchzuführen. Wir bieten Ihnen dann die Möglichkeit, die Einwilligung in solche Maßnahmen jederzeit zu widerrufen, indem Sie sich anhand der unter „Kontakt“ angegebenen Informationen an uns wenden.

Rechtliche Grundlagen: Einwilligung, berechtigte Interessen (um Sie über Neuigkeiten im Zusammenhang mit unseren Produkten und Dienstleistungen zu informieren)

Um unsere Kunden zu verstehen und unsere Produkte und Dienstleistungen entsprechend zu entwickeln und auf die Bedürfnisse unserer Kunden abzustimmen

Wir analysieren u.U. personenbezogene Daten in unserem Besitz, um die Wirksamkeit der Werbung zu messen und zu verstehen, die wir an Sie und andere senden, und um Ihnen für Sie relevante Werbung zu senden. Wir senden u.U. gesammelte Informationen an unsere Werbeträger und unterbreiten Ihnen, unseren Kunden und den Nutzern unserer Websites Vorschläge und Empfehlungen zu Produkten und Dienstleistungen, die für Sie und diese von Interesse sein könnten.

Rechtliche Grundlagen: rechtmäßige Interessen (zur Gewährleistung der Qualität unserer Produkte und Dienstleistungen, um es uns zu ermöglichen unsere Produkte und Dienstleistungen zu verbessern und den Inhalt und die Services für Sie auf unseren Websites bereitzustellen)

Für die Bereitstellung unserer Preisausschreiben und Gewinnspiele

Wenn Sie an Preisausschreiben und Gewinnspielen teilnehmen, für die Durchführung solcher Preisausschreiben und Gewinnspiele einschließlich der Benachrichtigung nach einem Gewinn. Wenn Sie einen Preis gewinnen, können wir gemäß den örtlichen Gesetzen u.U. Ihre personenbezogenen Daten oder die personenbezogenen Daten Ihrer Gäste auf unseren Websites, den Seiten in den sozialen Medien oder in Pressemitteilungen veröffentlichen. Wir werden diese Angaben unter Umständen zudem an Dritte übermitteln, die diese Informationen für die Zustellung der Preise benötigen.

Rechtliche Grundlagen: rechtliche Verpflichtungen, Vertragserfüllung, berechtigte Interessen (für eine erfolgreiche Durchführung unserer Gewinnspiele und Events)

Für die Durchführung unserer Events

Wenn Sie an einem von uns veranstalteten oder auf andere Weise unterstütztem Event teilnehmen, können wir Ihre personenbezogenen Daten einschließlich spezifischer Bedürfnisse hinsichtlich Ernährung, Gesundheitsinformationen und barrierefreier Zugangsmöglichkeiten im Zusammenhang mit der Durchführung der Veranstaltung nutzen

Rechtliche Grundlagen: rechtmäßige Interessen (damit wir unsere Veranstaltungen durchführen und auf Ihre spezifischen Bedürfnisse und Anforderungen bei unseren Veranstaltungen eingehen können), (falls erforderlich) ausdrückliche Einwilligung

Im Zusammenhang mit Betrugsprävention

Wir und andere Unternehmen können jederzeit auf bestimmte Informationen zugreifen und diese verwenden, um Betrug vorzubeugen, wenn dies laut den geltenden Gesetzen, den gesetzlichen Bestimmungen oder nach dem Best-Practice-Prinzip vorgeschrieben ist. Werden falsche oder unzutreffende Angaben gemacht, und es wird ein Betrug festgestellt oder vermutet, können die entsprechenden Daten an die zuständigen Behörden oder andere Stellen übermittelt und von uns oder diesen aufgezeichnet werden

Rechtliche Grundlagen: rechtliche Verpflichtungen, berechtigte Interessen (um sicherzustellen, dass Sie unser Profil für akzeptable Risiken erfüllen und wir dabei helfen können, Verbrechen und Betrug vorzubeugen, erhebliches öffentliches Interesse)

Durchführung bestimmter Überprüfungen im Zusammenhang mit Bonitätsprüfungen

Wenn Sie ein Kunde oder potenzieller Kunde sind, können wir Ihre personenbezogenen Daten dafür verwenden, im Zusammenhang mit Ihnen (und Ihrem Unternehmen) gewisse Überprüfungen durchzuführen. Für diesen Zweck können wir u.U. bestimmte Angaben an die jeweiligen Behörden einschließlich Stellen für Kreditwürdigkeit, Regierungsstellen und Behörden für die Betrugsprävention übermitteln. Strafverfolgungsbehörden können u.U. auf diese Informationen zugreifen und sie verwenden. U.U, greifen wir und andere Organisationen aus anderen Ländern als dem Land, in dem Sie ansässig sind, auf diese von solchen Behörden aufgezeichneten Informationen zu und verwenden sie.

Rechtliche Grundlagen: rechtliche Verpflichtung, Rechtsansprüche, erhebliche öffentliche Interessen, berechtigte Interessen (Hilfe bei der Prävention von Straftaten)

Für die Verbesserung und Verwaltung unserer Website und Sicherstellung relevanter Inhalte

Um sicherzustellen, dass nur Erwachsene, die laut Gesetz Alkohol trinken dürfen, unsere Websites ansehen und mit diesen kommunizieren können; um unsere Website zu verbessern und sicherzustellen, dass der Inhalt so wirksam wie möglich für Sie und Ihren Computer dargestellt wird; um unsere Websites zu verwalten und für den internen Betrieb einschließlich Fehlersuche, Datenanalyse (einschließlich Datenverkehrsanalyse), Testen und Forschung, Statistik- und Umfragezwecke; Ihnen die Teilnahme an/Registrierung für interaktive(n) Funktionen unseres Services zu ermöglichen; als Teil unserer Bemühungen, die Sicherheit unserer Websites zu gewährleisten; sicherzustellen, dass der Inhalt unserer Websites so wirksam wie möglich für Sie und Ihr Gerät dargestellt wird, wozu gehören kann, dass Ihre Daten an Geschäftspartner, Serviceanbieter und Anbieter von Analysen und Suchmaschinen weitergeleitet werden.

Rechtliche Grundlagen: berechtigte Interessen (damit wir unsere Websites verwalten können und Ihnen den Inhalt und die Services auf unseren Websites bereitstellen können), rechtliche Verpflichtung

Reorganisation oder Veränderungen unseres Unternehmens,

und zwar in folgenden Fällen: (i) Wenn Verhandlungen zum vollständigen oder teilweisen Verkauf unseres Unternehmens geführt werden; (ii) unser Unternehmen an einen Dritten veräußert wird oder (iii) unser Unternehmen umstrukturiert wird, müssen wir u.U. einige oder alle Ihrer personenbezogenen Daten an den jeweiligen Dritten (oder dessen Berater) als Teil einer fälligen Unternehmensprüfung für den Zweck der Analyse eines geplanten Verkaufs oder einer geplanten Umstrukturierung weiterleiten. Wir müssen u.U. auch Ihre personenbezogenen Daten nach dem Verkauf oder der Umstrukturierung an diese umstrukturierte Einheit oder diesen Dritten weiterleiten, damit sie die Daten für die gleichen wie in den vorliegenden Datenschutzrichtlinien festgelegten Zwecke verwenden können.

Rechtliche Grundlagen: berechtigte Interessen (um es uns zu ermöglichen, unser Unternehmen zu reorganisieren), rechtliche Verpflichtung

Erfüllung rechtlicher und gesetzlich vorgeschriebener Verpflichtungen

Wir verarbeiten u.U. Ihre personenbezogenen Daten, um ggf. rechtlich vorgeschriebene Anforderungen zu erfüllen, die u.U. eine Offenlegung Ihrer personenbezogenen Daten gegenüber Dritten, wie z.B. Versicherern, den Gerichten und/oder Regulierungs- oder Strafverfolgungsbehörden im Zusammenhang mit Untersuchungen, Prozessen oder Ermittlungen, beinhalten können

Rechtliche Grundlagen: Rechtliche Verpflichtungen, Rechtsansprüche, berechtigte Interessen (für die Zusammenarbeit mit Strafverfolgungs- und Regulierungsbehörden)

Wenn Sie Fragen zu den rechtlichen Grundlagen haben, auf die wir Bezug nehmen, können Sie sich anhand der Angaben unter „Kontakt“ an uns wenden.

Offenlegung von Informationen

Zusätzlich zu den oben genannten Dritten legen wir Ihre personenbezogenen Daten u.U. auch gegenüber Mitgliedern unseres Konzerns offen, d.h. unseren Filialen, unserer Muttergesellschaft und deren Tochtergesellschaften, die diese Daten u.U. im Zusammenhang mit den oben genannten Zwecken verwenden. Wir werden zudem Ihre personenbezogenen Daten mit Dritt-Serviceanbietern teilen (wie Anbieter von Marketing-, IT- oder administrativen Services), die sie für uns für die oben genannten Zwecke verarbeiten.

Wie verwenden wir „Cookies“?

Unsere Websites verwenden Cookies, um Sie von anderen Nutzern zu unterscheiden. Näheres zu unserem Einsatz von Cookies finden Sie in unserer Cookie-Richtlinie.

Wie wir Ihre personenbezogenen Daten schützen

Wo werden Ihre personenbezogenen Daten gespeichert?

Die Daten, die wir von Ihnen erfassen, können an einen Ort außerhalb des Europäischen Wirtschaftsraumes (EWR) gesendet und dort gespeichert. Die Daten können zudem von Personal, das für uns oder einen unserer Zulieferer arbeitet, an einem Ort außerhalb des Europäischen Wirtschaftsraumes (EWR) verarbeitet werden. Dieses Personal wird u.U. u.a. für die Ausführung Ihrer Bestellung, die Bearbeitung Ihrer Zahlungsdaten oder die Bereitstellung von Support-Services eingestellt.

Offenlegung Ihrer Informationen außerhalb des EWR

Wenn wir personenbezogene Daten aus dem Europäischen Wirtschaftsraum (EWR) heraus übertragen, müssen wir u.U. spezifische zusätzliche Maßnahmen ergreifen, um die relevanten personenbezogenen Daten zu schützen. Manche Länder außerhalb des EWR wurden von der EU-Kommission anerkannt, da sie im Wesentlichen einen gleichwertigen Schutz wie die Datenschutzgesetze des EWR bieten und daher keine zusätzlichen Schutzmaßnahmen für die Weitergabe personenbezogener Daten in diese Länder notwendig sind. Bei Ländern ohne entsprechende Anerkennung ergreifen wir geeignete Schutzmaßnahmen wie z.B. von der EU-Kommission genehmigte Modell-Vertragsklauseln oder verbindliche Unternehmensregeln.

Bitte kontaktieren Sie uns anhand der Angaben unter „Kontakt“, wenn Sie eine Kopie der spezifischen Sicherheitsmaßnahmen erhalten möchten, die bei der Weitergabe Ihrer personenbezogenen Daten zur Anwendung kommen.

Wie lange werden Ihre personenbezogenen Daten gespeichert?

Die personenbezogenen Daten, die wir von Ihnen besitzen, werden nicht länger als gesetzlich erlaubt aufbewahrt und nur so lange, wie es nötig ist, um die angeforderten Produkte, Dienstleistungen oder Informationen, wie oben unter „Was wir mit Ihren personenbezogenen Daten machen“ ausgeführt, für Sie bereitzustellen.

So heben wir u.U. bestimmte Daten zu Transaktionen und Korrespondenz bis zum Ablauf der Fristen für die Geltendmachung von Ansprüchen aufgrund einer Transaktion auf oder um die gesetzlich vorgeschriebenen Anforderungen für die Aufbewahrung solcher Daten zu erfüllen.

Wie schützen wir personenbezogene Daten?

Wir ergreifen alle im zumutbaren Umfang notwendigen Maßnahmen, um sicherzustellen, dass Ihre personenbezogenen Daten sicher und in Übereinstimmung mit den Datenschutzrichtlinien behandelt werden.

Alle uns von Ihnen bereitgestellten Informationen werden auf unseren sicheren Servern gespeichert. Alle Zahlungstransaktionen werden mit SSL-Technologie verschlüsselt.

Wenn Sie von uns ein Passwort erhalten (oder eines ausgewählt) haben, mit dem Sie Zugriff auf gewisse Teile unserer Websites haben, sind Sie für die Geheimhaltung verantwortlich. Wir fordern Sie dazu auf, dieses Passwort mit niemandem zu teilen.

Leider ist die Übermittlung von Informationen über das Internet nicht vollkommen sicher. Wir tun unser Möglichstes, um Ihre personenbezogenen Daten zu schützen, aber wir können die Sicherheit Ihrer personenbezogenen Daten nicht gewährleisten, die an unsere Websites übermittelt werden - jede Übermittlung geschieht auf eigene Gefahr. Nach dem Erhalt Ihrer Informationen versuchen wir mithilfe strenger Verfahren und Sicherheitsfunktionen einen unberechtigten Zugriff zu verhindern.

Wie sieht es mit Links zu anderen Websites aus?

Unsere Websites und Seiten in den sozialen Medien enthalten u.U. von Zeit zu Zeit Links zu und von Websites unserer Partnernetzwerke und anderen Dritten. Beachten Sie, wenn Sie einem Link zu diesen Websites folgen, dass diese Websites ihre eigenen Datenschutzrichtlinien haben und wir für diese Bestimmungen nicht verantwortlich oder haftbar sind. Wir empfehlen Ihnen, sich mit diesen Richtlinien vertraut zu machen, bevor Sie personenbezogene Daten an diese Websites übermitteln.

Ihre Rechte und Kontaktaufnahme mit uns

Marketing

Sie haben das Recht von uns zu verlangen, dass wir Ihre personenbezogenen Daten nicht für Werbezwecke verarbeiten. Wir informieren Sie und holen Ihre Einwilligung ein (vor der Erhebung Ihrer Daten), wenn wir beabsichtigen, Ihre Daten für solche Zwecke zu verwenden oder Ihre Informationen an Dritte für solche Zwecke weiterzugeben. Sie können Ihr Recht in Anspruch nehmen, ein solches Vorgehen zu verhindern, indem Sie die entsprechenden Kästchen auf den Formularen ankreuzen, die wir für die Erfassung Ihrer Daten verwenden oder indem Sie Ihr Abonnement unten in E-Mails, die wir Ihnen für Werbezwecke zusenden, kündigen. Sie können das Recht auch wahrnehmen, indem Sie unsere Datenschutzbeauftragte kontaktieren, diese erreichen Sie unter Carlsberg Deutschland GmbH, Jürgen-Töpfer-Straße 50, Haus 18, 22763 Hamburg, E-Mail-Adresse: [email protected], Tel. 040/381010.

Aktualisierung von Informationen

Wir werden uns angemessen darum bemühen, dass Ihre personenbezogenen Daten zutreffend sind. Um uns dabei zu unterstützen, sollten Sie uns alle Änderungen Ihrer personenbezogenen Daten mitteilen, die Sie uns bereitgestellt haben, indem Sie sich anhand der Angaben unter „Kontakt“ an uns wenden.

Ihre Rechte

Wenn Sie während der Interaktionen mit uns im EWR ansässig sind, haben Sie unter bestimmten Bedingungen das Recht, Folgendes von uns zu verlangen:

Bereitstellung weiterer Informationen, darüber wie wir Ihre personenbezogenen Daten verarbeiten;

Bereitstellung einer Kopie der personenbezogenen Daten, die wir von Ihnen aufbewahren;

Berichtigung von Fehlern in Ihren personenbezogenen Daten und Ergänzung von unvollständigen personenbezogenen Daten;

Löschung von personenbezogenen Daten, für deren Bearbeitung kein Grund mehr besteht, sowie

Ggf. Einschränkung der Verarbeitung Ihrer personenbezogenen Daten.

Außerdem haben Sie unter bestimmten Umständen, das Recht,

Ihre Einwilligung zu widerrufen, wenn für die Verarbeitung eine Einwilligung notwendig ist;

von uns zu verlangen, die uns von Ihnen übermittelten und von uns noch aufbewahrten Daten elektronisch an Dritte zu übermitteln;

gegen die Verarbeitung von personenbezogenen Daten Einspruch zu erheben, die wir auf Grundlage von „berechtigten Interessen“ oder „öffentlichen Interessen“ verarbeiten, außer wenn unsere Gründe für die zugrundeliegende Verarbeitung Ihre Interessen, Rechte oder Freiheiten überwiegen, und

jederzeit Einspruch gegen direktes Marketing (einschließlich Profilierungen für solche Zwecke) zu erheben.

Diese Rechte unterliegen bestimmten Ausnahmen, um das öffentliche Interesse (wie z.B. die Verhinderung oder Entdeckung von Verbrechen) sowie unsere Interessen (wie z.B. die Wahrung von rechtlichen Privilegien) zu wahren und bestehen u.U., nicht in dem Land, in dem Sie ansässig sind.

Wenn Sie dazu das Recht haben, können Sie diese Rechte wahrnehmen, indem Sie sich anhand der Angaben unter „Kontakt“ an uns wenden.

Wenn Sie nicht mit unserer Nutzung Ihrer persönlichen Informationen oder unserer Antwort auf die Ausübung dieser Rechte zufrieden sind, können Sie sich beim Datenschutzbeauftragten (s.u.) beschweren.

Kontakt

Carlsberg Deutschland GmbH

Jürgen-Töpfer-Straße 50, Haus 18,

22763 Hamburg

E-Mail-Adresse: [email protected]

Tel.: 040/381010

Fragen, Kommentare und Anfragen im Zusammenhang mit den Datenschutzbestimmungen sind willkommen und sollten an den oben genannten Datenschutzbeauftragten gesendet werden.

Aktualisierungen der vorliegenden Richtlinien

Alle Änderungen dieser Datenschutzrichtlinie werden auf dieser Seite. Bitte überprüfen Sie diese Seite regelmäßig, um sich über Aktualisierungen für die vorliegende Datenschutzrichtlinie zu informieren.

Die vorliegende Datenschutzrichtlinie wurde zuletzt im April 2020 aktualisiert.

Informationssicherheitsmanagement

Informationssicherheitsmanagement sorgt dafür, dass die Daten – das Rückgrat der Unternehmen – verfügbar sind, der Zugriff darauf funktioniert und die Prozesse den rechtlichen Rahmenbedingungen genügen. Insbesondere wenn eine eigene IT-Infrastruktur im Unternehmen betrieben wird, ist Informationssicherheitsmanagement unabdingbar und gehört somit zum Methodenapparat der Wirtschaftsinformatik.

Dabei gilt das nicht nur für Unternehmen, sondern auch für Behörden und andere Organisationen, z.B. Vereine.

Stand: 15.12.2021

Der Beitrag Infornationssicherheitsmanagement ist Teil der Artikelserie „Methoden der Wirtschaftsinformatik von Null auf Hundert“

Einen Überblick über die Beiträge zu den Methoden finden Sie hier.

Warum sollten Sie sich mit Informationssicherheit beschäftigen?

Zwei Gründe sprechen für die Befassung mit Informationssicherheitsmanagement: Gesetzliche Verpflichtungen und Selbstschutz.

Gesetzliche Verpflichtung

Der erste Grund: Gesetzliche Verpflichtungen legen es einigen Unternehmen nahe, sich mit Informationssicherheit zu beschäftigen. Am 24.7.2015 wurde das IT-Sicherheitsgesetz und am 2.5.2016 die Verordnung zur Bestimmung kritischer Infrastrukturen nach dem BSI-Gesetz (BSI-KritisV) im Bundesgesetzblatt (BGBl. I Nr. 20, S. 958ff.) veröffentlicht. Letzteres beschränkt das Anwendungsgebiet auf sogenannte Kritische Infrastrukturen (KRITIS). Kritische Infrastrukturen sind Organisationen oder Einrichtungen mit elementarer Bedeutung für das staatliche Gemeinwesen, bei deren Ausfall oder Beeinträchtigung nachhaltig wirkende Versorgungsengpässe, erhebliche Störungen der öffentlichen Sicherheit oder andere schwerwiegende Folgen eintreten würden. Zu den Kritischen Infrastrukturen gehören z.B. Versorgungsunternehmen und Krankenhäuser.

Selbstschutz

Der zweite Grund: Selbstschutz in Unternehmen. Die Verfügbarkeit, die Vertraulichkeit und die Integrität (Korrektheit) der Daten sind für Unternehmen wichtige Aspekte.

Informationssicherheit ist für die meisten Unternehmen von elementarer Bedeutung. Informationssicherheitsmanagement, also das Bewerten, Steuern, Kontrollieren, Weiterentwickeln und die Führungsaufgaben zur Informationssicherheit, ist wesentlich, um die Informationssicherheit zu erhöhen und Risiken in Unternehmen zu mindern.

Was ist Informationssicherheit und was IT-Sicherheit?

Informationssicherheit hat den Schutz von Informationen jeglicher Art und Herkunft, also

– Informationen auf Papier

– Informationen in Rechnersystemen

– Informationen in den Köpfen der Menschen.

als Ziel.

IT-Sicherheit beschäftigt sich mit dem Schutz elektronisch gespeicherter Informationen und deren Verarbeitung.

So gesehen umfasst Informationssicherheit die IT-Sicherheit, Informationssicherheit ist der übergeordnete Begriff (vgl. Abb. 4-1).

Informationssicherheitsmanagement legt die organisatorischen und technischen Maßnahmen fest, die das Risiko senken.

Abb. 1 Zusammengang zwischen Informationssicherheit und IT-Sicherheit

Informationen sind wichtige Werte für Unternehmen und Sie müssen sie angemessen schützen. Viele Informationen werden mit Informationstechnik (IT) erstellt, gespeichert, transportiert oder weiterverarbeitet. Es hat sich gezeigt, dass Optimierung des Informationssicherheitsmanagements effektiver ist als lediglich Investitionen in Sicherheitstechnik.

Was ist Risiko?

Risiko ist das, was es im Unternehmen zu mindern gilt. Um Risiko zu mindern, müssen Sie es zuvor bestimmen und bewerten. Eine Bewertung gelingt dann einfach, wenn Sie das Risiko in Form eines Geldbetrages pro Zeit ausdrücken. Risiko ist definiert als

Risiko = Schadenshöhe (in €) x Schadenseintrittswahrscheinlichkeit (in Ereignis pro Zeiteinheit.)

Beispiel „Wordpress-Attacke“:

Für die Wiederherstellung eines komplett zerstörten WordPress-Blogs schätzen Sie einen Zeitaufwand von 9 Personentagen bei einem Stundenlohn von 65 €. Das entspricht einem Schaden von 9*8*65=4680€. Ebenso vermuten Sie, dass ein solch zerstörerischer Angriff (oder ein Fehler, der den Blog zerstört) alle drei Jahre einmal vorkommt. Damit beträgt das Risiko 4680/3=1560€ pro Jahr.

Oft müssen Sie noch Reputationsverluste hinzukalkulieren, die sich allerdings nur schwer in Geldbeträgen schätzen lassen.

Wie können Sie Risiko senken?

Es ist betriebswirtschaftlich nicht sinnvoll, mehr für Maßnahme zur Risikominimierung zu investieren, als sie Erfolg bringt.

Beispiel „Backup WordPress“: Als Beispiel sei der Kauf eines Systems genannt, das regelmäßig Backups des WordPress Blogs erzeugt, so dass Sie das System in drei Stunden reparieren können. Solch ein System mag 800 € kosten. Das Risiko nach Beschaffung und Einrichtung des Systems ist nun 3*65/3=65€ pro Jahr. Somit bringt das System schon im ersten Jahr eine Risikosenkung von 1560-65=1495€, Sie haben die 800€ also schon im ersten Jahr wieder „raus“.

Es gibt grundsätzlich zwei Möglichkeiten, Risiko zu senken:

• erstens durch Senkung der Schadenshöhe wie im Beispiel und

• zweitens durch Senkung der Schadenseintrittswahrscheinlichkeit. Die Schadenseintrittswahrscheinlichkeit kann prinzipiell nicht auf 0 gesenkt werden. Eine Senkung der Schadenseintrittswahrscheinlichkeit könnte im Beispiel durch Deaktivierung der Kommentarfunktionen in WordPress erfolgen.

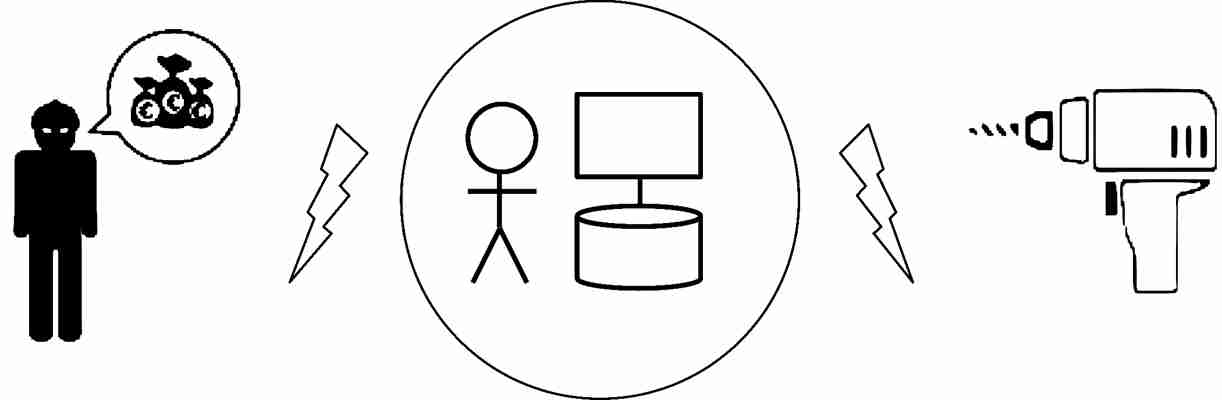

Welche Einfallstore gibt es für Bedrohungen?

Für einen potenziellen Angriff auf die Informationssicherheit gibt es grundsätzlich drei Einfallstore (Abb. 4-2):

1. Maschinen

2. Dinge und Räume

3. Menschen

Dabei ist der Mensch ein wichtiges und empfindliches Einfallstor.

Maschine

Das ist das, was man sich klassisch unter IT-Sicherheit vorstellt. Ein Angreifer (Hacker) versucht z.B. mit Schadsoftware eine Festplatte auszulesen oder Netzdienstleistungen zu nutzen.

Dinge und Räume

Oft gibt es es ganz einfach Wege , Informationen auszuspähen. Auf dem Tisch liegende Aktenordner oder in den Papierkorb geworfene Entwürfe (oder Kontoauszüge am Kassenautomaten) können schützenswerte Informationen offenbaren.

Mensch

Menschen sind ein dankbares Einfallstor. Oft werden Menschen manipuliert, um ein Eindringen in Computersysteme einfacher zu ermöglichen. Das zielgerichtete und systematische Vorgehen zur Manipulation von Menschen nennt man Social Engineering. Je mehr eine Angreifer über einen Menschen weiß, desto gezielter kann der Angreifer vorgehen.

Abb. 2 Drei Einfallstore der Informationssicherheit

Social Engineering im Detail

Das Ziel des Social Engineering ist die zwischenmenschliche Beeinflussungen, um bei Personen bestimmtes Verhalten hervorzurufen. So sollen sie zum Beispiel vertrauliche Informationen preisgeben, ein Produkt kaufen oder Finanzmittel freigeben.

Social Engineers spionieren das persönliche Umfeld ihres Opfers aus, täuschen Identitäten vor oder nutzen Verhaltensmuster wie Autoritätshörigkeit aus, um geheime Informationen oder unbezahlte Dienstleistungen zu erlangen. Oft dient Social Engineering der Vorbereitung des Eindringens in ein fremdes Computersystem, um vertrauliche Daten einzusehen; man spricht dann von Social Hacking.

Es gibt drei Unterarten des Social Engineerings: Computer Based Social Engineering, Human Based Social Engineering, Reverse Social Engineering.

Computer Based Social Engineering

Beim „Computer-Based Social Engineering“ werden erforderliche Informationen mit technischen Hilfsmitteln beschafft. Die Hilfsmittel können manipulierte Internetseiten, Mailanhänge mit Links oder Schadprogrammen oder Popup-Fenster mit Eingabefeldern sein.

Human Based Social Engineering

Beim „Human-Based Social Engineering“ beschafft ein Angreifer Informationen auf nicht-technischem Weg über die soziale Annäherung an Personen. So gibt der schüchterne Programmierer einer professionellen Angreiferin, die sich als an ihm als Person interessiert ausgibt, vielleicht Informationen über sein Programmsystem preis.

Reverse Social Engineering

Ein Mitarbeiter im Unternehmen wird dazu gebracht, Informationen freiwillig und aktiv an den Angreifer zu übermitteln. Zum Beispiel kann sich ein Angreifer als Supportmitarbeiter ausgeben und hinterlässt für Probleme seine Kontaktdaten. Danach provoziert der Angreifer ein Problem mit dem Ziel, dass das Opfer ihn kontaktiert und ihm für die Problembehebung Zugang zu seinem Computersystem gewährt.

Welche Ziele hat das Informationssicherheitsmanagement?

Informationssicherheitsmanagement verfolgt drei sogenannte Schutzziele:

1. Schutz der Verfügbarkeit. Das heißt, alle Informationen sind zur rechten Zeit am rechten Ort.

2. Schutz der Vertraulichkeit. Das heißt, nur die Menschen, die „zuständig“ sind, erhalten Zugang zu den Informationen.

3. Schutz der Integrität. Das bedeutet, dass die Daten in einem vollständigen und korrekten (richtigen) Zustand sind.

Die Schutzziele sind ein wesentliches Konstrukt des IT-Grundschutzes des Bundesamtes für Sicherheit in der Informationstechnik.

Was ist ein Informationssicherheitsmanagementsystem?

Ein Informationssicherheitsmanagementsystem (ISMS) nach ISO 27001 hilft, die Sicherheit im Unternehmen geordnet und nachprüfbar zu erhöhen. Ein ISMS definiert dazu Regeln und Methoden, um Informationssicherheitsmanagement einzuführen und zu betreiben. Ein ISMS ist prozessorientiert und verfolgt einen Top-Down-Ansatz – die Initiative geht also von der Unternehmensführung aus. Die Neueinführung eines ISMS ist in der Regel ein Projekt. Das ISMS „am Leben zu erhalten“ und den sich wandelnden Gegebenheiten anzupassen, ist ein ständiger Verbesserungsprozess und folgt dem PDCA-Zyklus.

Wie entwickeln Sie ein Informationssicherheitsmanagementsystem?

Sicherheitsleitlinien

Oft beziehen Sie einen externer Dienstleister, der auf die Erstellung und die Konzeption von ISMS spezialisiert ist, in die Entwicklung eines ISMS mit ein. Die Einführung eines ISMS startet mit der Definition von Sicherheitsleitlinien (engl. policy) durch die Geschäftsführung. Der Dienstleister berät die Geschäftsführung dabei. Die Sicherheitsleitlinien sind elementar, da sie alle weiteren Schritte beeinflussen. Daher sind die Leitlinien idealerweise S.M.A.R.T formuliert. S.M.A.R.T heißt: Spezifisch und konkret, mess- und nachprüfbar, akzeptabel, realistisch und terminiert, also mit einem Zeitpunkt versehen. Leitlinien haben in Unternehmen allerdings zuweilen einen „politischen“ Charakter, sind also in der Praxis weicher formuliert.

Informationsverbund

Sie erfassen alle Geräte, Anwendungen, Menschen und Räume, für die das ISMS gelten soll. Die Zusammenstellung ist der sogenannte Informationsverbund. Zur Visualisierung des Informationsverbundes eignet sich eine Topologie.

Risikobewertung

Nicht alles ist gleich schützenswert. Um das Risiko bewerten zu können, ist im nächsten Schritt der Schutzbedarf für jede Komponente des Informationsverbundes festzustellen.

Nun können Sie Maßnahmen zur Senkung der Risiken planen und umsetzen (implementieren).

Maßnahmen und Evaluation

Die Überprüfung, ob die Maßnahmen in geeigneter Weise die Informationssicherheit erhöhen, erfolgt zum Schluss. Das kann z.B. durch Simulationen von Angriffen („ethical hacking“) oder durch Übungen ähnlich einer Brandschutzübung erfolgen. Hilfreich ist zudem eine Zertifizierung. Oft ist das Beratungsunternehmen, das zu Beginn mit einbezogen wird, auch Zertifizierer.

Nach einer gewissen Zeit, beispielsweise alle zwei Jahre, sollten Sie überprüfen, ob das ISMS noch den Bedarfen des Unternehmens genügt. Ggf. Sind Anpassungen der Leitlinie, der Regelungen und der Maßnahmen erforderlich. Dies entspricht einem kontinuierliche. Verbesserungsprozess. Der Ablauf zur Einrichtung und zum Erhalt eines ISMS ist in Abb. 4-3 dargestellt.

Abb. 3 Der Weg zum Informationssicherheitsmanagementsystem

Wichtig ist: Anfangen

Den größten Zuwachs an Informationssicherheit bzw. die größte Risikoreduktion erreichen Unternehmen bei der anfänglichen Einrichtung des Informationssicherheitsmanagements. Insbesondere zeigt sich, dass Maßnahmen in Form von organisatorischen Regelungen oft wirksamer und effizienter sind als technische Schutzmaßnahmen. Schulung und Sensibilisierung der Mitarbeitenden werden „mehr bringen“ als ein Virenscanner.

Warum Informationssicherheit nicht umsonst ist – das Spannungsdreieck

Maßnahmen zur Senkung des Risikos sind meist mit Verhaltenseinschränkungen verbunden. Wenn beispielsweise Bürotüren verschlossen und PCs mit einem Passwort gesichert werden müssen, ist dies erst einmal unbequem. Ebenso werden Sicherheitsmaßnahmen auch Kosten verursachen, z. B. in Form von Brandschutztüren oder redundanten Computersystemen. Informationssicherheit wird sich also immer in einem Spannungsdreieck wie in Abb. 4-4 bewegen. Im privaten Umfeld wird die Bequemlichkeit Vorrang haben, im Unternehmen balancieren Sie zwischen hoher Sicherheit und geringen Kosten.

Abb. 4 Spannungsdreieck der Informationssicherheit

Was bedeuten IT-Security-Awareness und IT-Security-Literacy?

Hinter den beiden Anglizismen Awareness und Literacy verbergen sich grundlegende Eigenschaften von Menschen: Veränderungen werden oft abgelehnt. Denn bei vielen fehlt die Einsicht, dass das eigene Verhalten zur Informationssicherheit im Unternehmen beiträgt. Das kann zum einen an geringen Grundkenntnissen (Literacy – zu deutsch Belesenheit) über Informationssicherheit und zum anderen an der unzureichenden Wertschätzung (Awareness) des Themas liegen. Die Erhöhung der Literacy und der Awareness sind wesentlicher Bestandteil der organisatorischen Maßnahmen zur Erhöhung der Informationssicherheit.

Veränderungsbereitschaft und Gamification

Ein Argument von Mitarbeitern, die die Einschränkungen der Bequemlichkeit durch Informationssicherheit nicht mögen, ist: „Was soll mein Verhalten schon für einen Beitrag leisten? IT-Sicherheit ist doch Sache der IT-Abteilung …“ Hier anzusetzen heißt u.a. Schulung der Mitarbeiter. Die Motivation und die Bereitschaft der Mitarbeiter, sich an Schulungsmaßnahmen und – wichtiger noch – an Veränderungsprozessen zu beteiligen, wird nicht immer hoch sein. Hier kann ein passendes Gamification-Konzept unterstützend wirken. Gamification bedeutet, mit gezielt und punktuell eingesetzten spielerischen Aspekten die Motivation zu einer Verhaltensänderung zu erhöhen.

Beispiel: Awareness schaffen

Mit der Weitergabe der eigenen Daten – was durchaus unabsichtlich geschehen kann – erhält ein Angreifer im Zweifelsfall die Informationen, die er für einen Sozial-Engineering-Angriff braucht. Und heute ist die Privatheit der eigenen Daten zunehmend bedroht, sei es durch das Datensammeln und -verknüpfen der sozialen Netzwerke oder aber auch durch Überwachungskameras, jetzt aktuell Videokonverenzsysteme und Handyfotos von Menschen, die ihr Denunziantentum ausleben. Eine Kunskampagne namens CV Dazzle kann hier auf eindrucksvolle Weise das „Austricksen“ von visueller Ausspähung aufzeigen:

IT-Sicherheit – aktuelle Presseberichterstattung

Stand Dezember 2021 verwendet die Presse oft Überschriften mit „Cybersecurity“, „Cyberattacke“, „IT-Sicherheit“. Dass es sich letztendlich durch gezieltes Informationssicherheitsmanagement reduzierbare Bedrohungslagen handelt, wird nicht offensiv reflektiert. Ein Umdenken und eine andere Wortwahl könnten zur Wertschätzung (Aweareness) beitragen.

Abb. 5: Handelsblatt vom 14.12.2021: IT-Sicherheitsvorfälle – Zahl der Meldungen von Betreibern kritischer Infrastrukturen (Kritis)

Abb. 6: Handelsblatt vom 14.12.2021: Cybersecurity – Sicherheitslücke bedroht große Teile des Internets

Quellen und Links

[1] Abts/Mülder (2011) Grundkurs Wirtschaftsinformatik . 7. Auflage 2011, S. 465-467, 471-472, 481-482, 488-489

[2] Hansen, Mendling & Neumann (2019) Wirtschaftsinformatik. De Gruyter, Berlin. 12. Auflage. S. 381 -436

[3] www.bsi.bund.de, insbesondere

„BSI-Standard 100-1: Managementsysteme für Informationssicherheit (ISMS)“

[4] Kritische Infrastrukturen

https://www.bbk.bund.de/DE/AufgabenundAusstattung/KritischeInfrastrukturen/kritischeinfrastrukturen_node.html

Video-Vortrag auf youtube: https://youtu.be/Sfs-plMfB1s