Security Director Netzwerksicherheitsmanagement

Security Director ermöglicht es Unternehmen, die Sicherheit überall zu verwalten, sowohl vor Ort als auch in der Cloud, mit einer einheitlichen Richtlinienverwaltung, die Benutzern, Geräten und Anwendungen folgt, wo immer sie sich befinden. Richtlinien können einmal erstellt und überall angewendet werden. Nutzen Sie Security Director Cloud für netzwerkweite Visibilität und Richtlinienverwaltung für Bereitstellungen vor Ort, in der Cloud und als Service.

Security Director ist das Juniper-Portal für eine SASE-Architektur (Secure Access Service Edge). Einfache Verwaltung und Bereitstellung von Sicherheitsrichtlinien über eine einzige Benutzeroberfläche für alle Umgebungen. Automatisieren Sie die Bedrohungsabwehr und Richtlinien zur Mikrosegmentierung im gesamten Netzwerk mit Policy Enforcer, der integrierten Sicherheitsorchestrierung von Security Director.

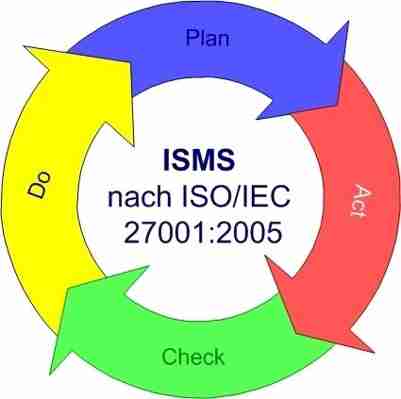

Kernbereiche ausführbarer Managementprozesse im ISMS

ISO 27001:2005 – Kommunikations- und Betriebsmanagement Kernbereiche ausführbarer Managementprozesse im ISMS

Das Kommunikations- und Betriebsmanagement (operatives Controlling) ist einer der wichtigsten Überwachungsbereiche des ISO/IEC 27001:2005. Es beschäftigt sich mit konkreten Maßnahmen zur Netzwerk- und Betriebssystemsicherheit in dem ISMS (Managementsystem für Informationssicherheit). Darunter fallen betriebliche Abläufe, Systemplanung oder der elektronische Handel.

ISO/IEC 27001:2005 richtet sich bei den Kontrollzielen nach den „Best Practicies“ von ISO/IEC 17799:2005. Kontrollziele sind die „Aufgaben“ in einem Überwachungsbereich. Auf 23 Seiten werden Vorschläge zu Themen, wie Betriebsvorgänge bis hin zur Überwachung gegeben.

Dieser Artikel gibt einen Überblick über die Inhalte. Viele davon haben Überschneidungen mit anderen Kontrollzielen der Norm, aber auch mit weiteren standardisierten Managementsystemen, wie dem IT-Service-Management ITIL (IT Infrastructure Library) und Grundschutz nach BSI (Bundesamts für Sicherheit in der Informationstechnik).

Folgende Kontrollziele sind laut ISO-Norm zu beachten:

Betriebliche Abläufe und Verantwortlichkeiten

Verwaltung der Dienstleister

Systemplanung und Abnahme

Schutz gegen bösartigen Programmcode

Backup

Netzwerksicherheitsmanagement

Datenträgermedien-Behandlung

Austausch von Informationen

Elektronischer Handel (E-Commerce)

Überwachung von System- und Netzwerkzugriffen

(1) Betriebliche Abläufe und Verantwortlichkeiten

Unter den betrieblichen Abläufen fallen Kontrollziele, wie die Dokumentation von Arbeitsabläufen, das Veränderungsmanagement (Change Management), die Abtrennung von Verantwortlichkeiten und die Aufteilung von Entwicklungs-, Test- und Produktiveinrichtungen.

Im Veränderungsmanagement werden alle Aufgaben und Maßnahmen zusammengefasst, die eine Umstrukturierung von Prozessen und Systemen bewirken. Hier bezieht sich die ISO-Norm auf weitreichende Kontrollen von Betriebssystemen und Anwendungen, wie das Planen und Testen von Veränderungen. Da das Veränderungsmanagement sich nicht mit der Änderung bzw. Verbesserung von Produkten beschäftigt, darf man es nicht mit dem Änderungswesen verwechseln. Weitere Informationen zum Thema Organisation sind im Überwachungsbereich „Organisation der Informationssicherheit“ zu finden (Annex A, § 6).

(2) Verwaltung der Dienstleister

Im Falle von Outsourcing ist der Schutz der Informationen, die den Auftraggeber in Richtung Dienstleister verlassen, essentiell. Wie beim internen Sicherheitsmanagement, ist der Dienstleister zu überwachen und zu überprüfen. Zur Anwendung kommt auch der Kontrollbereich „Organisation der Informationssicherheit“ (§ 6, Annex A).

Der Auftraggeber sollte sich bewusst sein, dass ein Outsourcing ihn nicht aus der Haftung entlässt, sollte eine Verletzung des Datenschutzes bzw. gültiger Gesetze stattfinden. Daher ist es empfehlenswert, die letztendliche Entscheidungsgewalt nicht in fremde Hände zu geben.

(3) Systemplanung und Abnahme

Systemplanung und Abnahme minimieren das Risiko des Systemausfalls. In der Praxis hat sich gezeigt, dass ein zu knappes Kalkulieren von Ressourcen ein höheres Ausfall- oder Teilausfallrisiko nach sich zieht. Läuft ein Servergerät erst einmal, und hunderte von Benutzern arbeiten produktiv auf diesem Gerät, ist ein Upgrade aufwändiger, als eine sinnvolle Planung im Vorfeld.

Bei der Planung ist daher auf Skalierbarkeit und Ausfallsicherheit (redundante Hardware- und Softwarekomponenten) unbedingt zu achten. Des Weitern sind Notfallpläne und Prozeduren bei der Abnahme zu testen und dokumentieren.

(4) Schutz gegen bösartigen Programmcode

Vorsorgemaßnahmen gegen bösartigen Programmcode gehören mittlerweile zum Standard, wenn es um IT-Sicherheit geht. Diverse Hersteller bieten Softwarepakete zum Schutz vor Viren, Trojanern und Netzwerkwürmern an. Die Software wird meistens zentral verwaltet und auf Server und Clients zeitgesteuert aufgespielt.

Damit der Schutz immer Up-to-date ist, sind Aktualisierungsraten (über das Internet) von einer Stunde Standard. Sinnvoll kann allerdings auch das Entfernen oder Blockieren von Disketten, CD/DVD-Rom, PCMCIA-Schächten (bei Notebooks), USB-Schnittstellen oder anderen Daten-Schnittstellen sein. Sollte ein Schadensfall eintreten, ist ein geprüfter Notfallplan auszuführen.

(5) Backup

Backups sind bei versehentlich gelöschten Daten und zum Widerherstellen von Betriebssystemen nach Befall von bösartigem Code notwendig. Die Norm ebenfalls vor, dass eine Prüfung der Sicherung vorzunehmen ist. Für die Verwaltung der Datenmenge und Datenträger sind Informationen über Standort, Anzahl der Sicherheitskopien, Datum und Größe notwendig.

Sinnvollerweise liegt ein Backup-Standort etwas abseits vom Serverraum oder Rechenzentrum. Je nach Sicherheitsbedürfnis („Schutzbedarfskategorie“, laut BSI) ist auch ein zweites, vollständiges physikalisch geschütztes Backup-Rechenzentrum an einem anderen Standort notwendig. Sind Backups von Datenträgern erforderlich, sollte die Dauer des Backups und die Down-Zeit bei Widerherstellung beachtet werden.

Jetzt Newsletter abonnieren Täglich die wichtigsten Infos zur IT-Sicherheit Geschäftliche E-Mail Bitte geben Sie eine gültige E-Mailadresse ein. Abonnieren Mit Klick auf „Newsletter abonnieren“ erkläre ich mich mit der Verarbeitung und Nutzung meiner Daten gemäß Einwilligungserklärung (bitte aufklappen für Details) einverstanden und akzeptiere die Nutzungsbedingungen. Weitere Informationen finde ich in unserer Datenschutzerklärung. Aufklappen für Details zu Ihrer Einwilligung Stand vom 30.10.2020 Es ist für uns eine Selbstverständlichkeit, dass wir verantwortungsvoll mit Ihren personenbezogenen Daten umgehen. Sofern wir personenbezogene Daten von Ihnen erheben, verarbeiten wir diese unter Beachtung der geltenden Datenschutzvorschriften. Detaillierte Informationen finden Sie in unserer Datenschutzerklärung. Einwilligung in die Verwendung von Daten zu Werbezwecken Ich bin damit einverstanden, dass die Vogel IT-Medien GmbH, Max-Josef-Metzger-Straße 21, 86157 Augsburg, einschließlich aller mit ihr im Sinne der §§ 15 ff. AktG verbundenen Unternehmen (im weiteren: Vogel Communications Group) meine E-Mail-Adresse für die Zusendung von redaktionellen Newslettern nutzt. Auflistungen der jeweils zugehörigen Unternehmen können hier abgerufen werden. Der Newsletterinhalt erstreckt sich dabei auf Produkte und Dienstleistungen aller zuvor genannten Unternehmen, darunter beispielsweise Fachzeitschriften und Fachbücher, Veranstaltungen und Messen sowie veranstaltungsbezogene Produkte und Dienstleistungen, Print- und Digital-Mediaangebote und Services wie weitere (redaktionelle) Newsletter, Gewinnspiele, Lead-Kampagnen, Marktforschung im Online- und Offline-Bereich, fachspezifische Webportale und E-Learning-Angebote. Wenn auch meine persönliche Telefonnummer erhoben wurde, darf diese für die Unterbreitung von Angeboten der vorgenannten Produkte und Dienstleistungen der vorgenannten Unternehmen und Marktforschung genutzt werden. Falls ich im Internet auf Portalen der Vogel Communications Group einschließlich deren mit ihr im Sinne der §§ 15 ff. AktG verbundenen Unternehmen geschützte Inhalte abrufe, muss ich mich mit weiteren Daten für den Zugang zu diesen Inhalten registrieren. Im Gegenzug für diesen gebührenlosen Zugang zu redaktionellen Inhalten dürfen meine Daten im Sinne dieser Einwilligung für die hier genannten Zwecke verwendet werden. Recht auf Widerruf Mir ist bewusst, dass ich diese Einwilligung jederzeit für die Zukunft widerrufen kann. Durch meinen Widerruf wird die Rechtmäßigkeit der aufgrund meiner Einwilligung bis zum Widerruf erfolgten Verarbeitung nicht berührt. Um meinen Widerruf zu erklären, kann ich als eine Möglichkeit das unter https://support.vogel.de abrufbare Kontaktformular nutzen. Sofern ich einzelne von mir abonnierte Newsletter nicht mehr erhalten möchte, kann ich darüber hinaus auch den am Ende eines Newsletters eingebundenen Abmeldelink anklicken. Weitere Informationen zu meinem Widerrufsrecht und dessen Ausübung sowie zu den Folgen meines Widerrufs finde ich in der Datenschutzerklärung, Abschnitt Redaktionelle Newsletter.

(6) Netzwerksicherheitsmanagement

ISO 27001:2005 schreibt vor, dass Netzwerke angemessen verwaltet und kontrolliert werden. Aber auch auf die Sicherheit der Netzwerkdienste ist zu achten. Die Norm schreibt unter Anderen vor, dass verantwortliche Personen für die Netzwerksicherheit abzustellen sind. LAN und WAN-Strecken sollten genauso überwacht werden, wie die leider oft vernachlässigten funkbasierenden Netze.

Für die Überwachung können Kontrolldateien (Log-Files) ausgelesen und spezielle Intrusion-Detection-Software eingesetzt werden. Falls dennoch ein unerlaubter Zugriff vorkommt, können verschlüsselte Datenübertragungen ein Lesen der Informationen verhindern. Technologien zum Verschlüsseln (z. B. IPSec) sind heute Bestandteil von modernen Betriebssystemen und müssen lediglich eingerichtet werden. Durch Smartcards und andere Authentifizierungsgeräte kann in der Praxis sichergestellt werden, dass nur befugte Personen sich am Netzwerk anmelden. Aber auch einfache Maßnahmen, wie das „schlichte“ Abtrennen vom Internet, können sehr sinnvoll sein. Mehr zu diesem Thema ist auch im Überwachungsbereich „Zugriffskontrolle“ zu finden (Annex A, § 11).

(7) Datenträgermedien-Behandlung

Die Verwaltung von Medien (Diskette, Festplatte, USB-Sticks, CDs, DVDs, Papier, usw.) dient zum Schutz gegen Diebstahl oder unerlaubter Verwendung. Medien können physikalisch oder per Softwareverschlüsselung geschützt werden. Auch die sichere Entsorgung der Medien, wie zum Beispiel durch Shreddern, ist zu beachten.

Auch IT-Abwicklungsverfahren helfen, einen Missbrauch oder falsche Handhabung der Datenträger zu verhindern. Diese Maßnahmen umfassen beispielsweise ein Etikettieren, Inventarisieren oder Löschen nicht benötigter Kopien. Mehr zu diesem Thema ist im Überwachungsbereich „physische Sicherheit“ zu finden (Annex A, § 9).

(8) Austausch von Informationen

Bei diesem Kontrollziel soll der Austausch von Informationen innerhalb der Organisation und zu externen Parteien sicher gestaltet werden. Die Norm benennt 15 Betriebsabläufe, die einen sicheren Datenaustausch ermöglichen. Sie betreffen das Kopieren, Modifizieren, Löschen oder Öffnen von Informationen bzw. Daten. Aber auch der Einsatz kryptographischer Methoden oder der Umgang mit technischen Geräten ist zu beachten.

Manche Geräte haben unter Umständen Funktionen, die eine Zwischenspeicherung oder Widerherstellung von Daten ermöglichen. Darunter fallen Wahlwiederholungen (Faxe, Telefone), Fernabfragen (Fax, Faxkarten, Telefonanlagen, Router, Firewalls, …) oder das Cachen von Daten (Kopierer, Drucker, Faxgeräte, Proxy-Server,…). Ebenfalls zu schützen ist die Kommunikation via Sprache oder Fax. Telefongespräche werden bei den Telekommunikationsdiensten digitalisiert und über Satellit oder Internet (Voice over IP) gesendet. Es bedarf also nicht zwangsläufig eines Richtmikrofons, um Gespräche zu belauschen.

(9) Elektronischer Handel (E-Commerce)

Für Organisationen, die einen elektronischen Handel über das Internet betreiben, ist der Schutz und Vertraulichkeit der Daten laut ISO 27001:2005 vorgesehen. Da in diesem Fall schnell das deutsche Gesetz greift, sind die Vorgaben der Norm mit Vorsicht zu genießen.

Insgesamt zu beachten sind folgende gesetzliche Regelungen, für:

den Vertragsabschluss über das Internet

die Zugangs- und Beweisregelungen

die elektronische Signatur

die Anforderungen an den elektronischen Geschäftsverkehr

die Unternehmensangaben auf den geschäftlichen E-Mails

die elektronische Rechnungsstellung

Die Speicherung und Weitergabe von Informationen an Dritte sind ohne Zustimmung des Kunden untersagt. (Aus Kundensicht empfiehlt es sich daher, die AGBs eines Online-Shops durchzulesen!) Aber auch neben der Daten-Integrität ist die Verfügbarkeit der Dienste vorgeschrieben. Bei Online-Transaktionen muss die vollständige Transaktion durch eine Datenverschlüsselung gesichert sein.

Derzeitig ist der SSL-Standard üblich. Für die Vergabe von Sicherheitszertifikaten zur Verschlüsselung ist auf vertrauenswürdige Zertifikatsherausgeber bzw. Stammzertifizierungsstellen (siehe Abbildung 1) zurückzugreifen.

(10) Überwachung von System- und Netzwerkzugriffen

Eine Überwachung von System- und Netzwerkzugriffen ermöglicht eine Erkennung von Eindringlingen. Hier werden zwangsläufig persönliche Benutzerdaten (Zugriffszeiten, usw.) gespeichert.

Vermutlich werden die in der Norm vorgeschlagenen Ziele - wie Speichern von Log-Dateien und Überwachung von Datenzugriffen oder E-Mails - an dem Veto des Betriebsrats bzw. der Gerichte (falls es zu einer Klage kommt) scheitern. Dennoch ist eine Überwachung durchaus möglich und auch durchsetzbar – vorausgesetzt, eine vernünftige Koordination der IT-Sicherheitsrichtlinien wurde etabliert. Weitere Informationen zu diesem Thema liefert auch der Überwachungsbereich „IT-Compliance“ (Annex A, § 15).

Fazit

Der Überwachungsbereich „Kommunikations- und Betriebsmanagement“ ist eines der umfangreichsten der ISO-Norm. In insgesamt 10 Kapiteln werden Maßnahmen zur Sicherung von Netzwerken und Betriebssystemen geliefert. Der Rundumschlag betrifft nicht nur organisatorische Aspekte, sondern auch konkrete technische Hinweise, wie beispielsweise das Zwischenspeichern von Informationen in Kopierern oder Faxgeräten.

(ID:2006891)

Spezialist für Netzwerksicherheitsmanagement: Algosec erweitert Vertriebsteam in Deutschland

Algosec hat als Teil seiner Wachstumspläne für die DACH-Region drei neue Mitarbeiter an Bord geholt. Alle drei besetzen wichtige Positionen, um die strategischen Partnerschaften des Anbieters von Netzwerksicherheitsmanagement auszubauen.

"Wir sind froh, unser Team im DACH-Markt mit drei so hervorragenden Spezialisten wie Reinhard Eichborn, Thorben Lorenzen und Rinaldo Prezioso verstärken zu können", erklärt dazu Elmar Albinger, Regional Sales Director bei Algosec. "Sie stellen für uns die gesunde Mischung aus reichhaltiger Erfahrung und neuen Denkweisen dar. Dieser Zuwachs zeigt, wie die Strategie von Algosec im deutschsprachigen Markt aussieht: Partnerschaften schließen und Wachstum vorantreiben."

Reinhard Eichborn ist als Director of Strategic Alliances bei Algosec verantwortlich für die Geschäftsentwicklung im Bereich der strategischen Partner. Der diplomierte Ingenieur verfügt über eine mehr als 25-jährige Erfahrung im Netzwerk- und Security-Bereich und war davon knapp 22 Jahre bei Cisco Systems in unterschiedlichen Positionen für strategische Allianzen und Partnerschaften verantwortlich.

"Strategische Allianzen und Partnerschaften sind der Grundstock des bisherigen Erfolges im DACH-Raum und ich freue mich darauf, mit den bisherigen Partnern zu kooperieren und neue Kooperationen auf dem Weg bringen zu können", sagt Eichborn über seine neue Aufgabe bei Algosec.

Thorben Lorenzen hat nach einer Ausbildung in einem großen norddeutschen Systemhaus zunächst Erfahrungen im Vertrieb von IT-Lösungen gesammelt, bevor er 2016 zum Firewall-Hersteller Securepoint wechselte. Dort leitete er zuletzt die Projektabteilung. Bei Algosec betreut Lorenzen die DACH-Region mit Fokus auf Norddeutschland.

"Ich bin überzeugt von der Algosec-Produktpalette und freue mich darauf, diesen Hidden Champion weiter in Richtung des Rampenlichts zu bewegen, denn die Automatisierung der Netzwerksicherheit und Mikro-Segmentierung sind in der neuen Arbeitswelt wichtiger geworden als jemals zuvor", sagt Lorenzen über seinen neuen Arbeitgeber.

Die Vertriebsentwicklung in der DACH-Region verantwortet bei Algosec nun Rinaldo Prezioso. Nach seinem Fachabschluss zum IT Security Manager an der IHK Akademie konnte er bei Tech Data (jetzt TD Synnex) als Security Manager und bei Ingram Micro als Senior Professional Business Development Manager Cybersecurity für die Hersteller Kaspersky und Acronis Solutions wertvolle Erfahrung sammeln.

Auch Prezioso hat dabei den Partnerfokus verinnerlicht und sagt "Algosec vertraut auf ein starkes Netzwerk von Partnern - nun gilt es, dieses Fundament zu nutzen und darauf zu bauen, um die Weichen für die Zukunft und für den Wachstum zu stellen."

Auch interessant

Channel Excellence Awards: Die besten Security-Hersteller